Ver, conocer, e identificar con NETSTAT las conexiones establecidas en el equipo

Como utilizar el comando NETSTAT de Windows para conocer las conexiones activas establecidas en la computadora, saber su origen y dirección IP, poder detectar las conexiones entrantes y e intrusiones de red en nuestro sistema.

NETSTAT es una de las herramientas más maravillosas y útiles que incluye Windows, mediante ella podemos conocer información detallada relacionada con las conexiones que establece nuestro equipo.

Nos ofrece datos que ningún otro programa nos proporciona.

Aunque solo funciona mediante la línea de comandos, después de leer este artículo, comprenderás la facilidad de su uso y aprenderás a monitorear completamente todas las conexiones de tu equipo.

¿Qué es el comando NETSTAT?

Netstat.exe es una útil aplicacion incluida en todos los sistemas operativos Windows, permite monitorear y estar al tanto de todas las conexiones establecidas entre nuestra PC y el mundo exterior.

Con el comando NETSTAT se introducen las ordenes que nos permiten ver, conocer, detectar e identificar las conexiones activas establecidas con el exterior, tanto entrantes como salientes, su origen y dirección IP de procedencia, saber los puertos que tenemos abiertos a la escucha, ver e identificar las conexiones entrantes e intrusiones de red en nuestra PC, saber si tenemos programas que establezcan contacto con un host remoto, etc.

Toda esa información y más, podemos obtenerla usando el comando NETSTAT con distintas opciones o modificadores.

¿Que nos permite conocer el comando NETSTAT?

Con NETSTAT podemos monitorear en vivo toda la actividad de nuestra red, acceder a todas las estadísticas registradas y recogerlas en un archivo de texto para revisarlas posteriormente.

Es posible configurar el intervalo de tiempo en que estas se deben realizar.

Permite estar al tanto de los puertos que se encuentren abiertos en la PC, su estado, si son usados en alguna conexión desconocida, lo que te permite cerrarlos si no son necesarios para el funcionamiento de las aplicaciones que usas.

Es la herramienta ideal para detectar conexiones entrantes e intrusiones en un equipo local, saber si alguna aplicación instalada establece contacto con algún host remoto en el exterior, monitorear estas conexiones, conocer su PID o sea la identidad del proceso y detenerlo por medio de la utilidad taskkill, ya sea manualmente o automáticamente con un archivo batch creado para ese fin.

¿Como usar el comando NETSTAT?

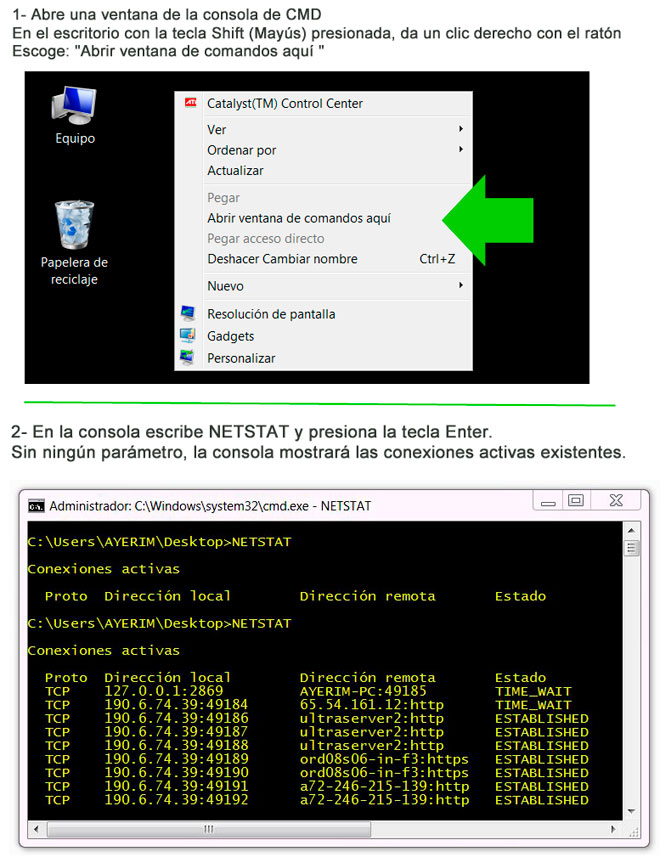

NETSTAT al igual que todos otros comandos que incluye Windows, puede invocarse de varias formas:

✔ Escribiendo o insertando en la consola de CMD o símbolo del sistema las instrucciones.

✔ Introduciéndolo directamente en el cuadro de Inicio o en el comando Ejecutar, antecedido de CMD.exe /K, esto permite abrir la consola, ejecutar el comando y mantener abierta la ventana con la información.

En la siguiente imagen puedes ver un ejemplo, en este caso con PING otro comando de Windows, con NETSTAT el uso es similar.

✔ Por último, usándolo en un archivo batch, que no es más que un archivo de texto con la extensión cmd, por lo que Windows abrirá y ejecutará las ordenes que contienen dicho archivo en la consola.

Para la mayoría de los usuarios, que lógicamente no son diestros en el manejo de la consola, se aconseja el uso de la segunda y tercera opción.✔ Introduciéndolo directamente en el cuadro de Inicio o en el comando Ejecutar, antecedido de CMD.exe /K, esto permite abrir la consola, ejecutar el comando y mantener abierta la ventana con la información.

En la siguiente imagen puedes ver un ejemplo, en este caso con PING otro comando de Windows, con NETSTAT el uso es similar.

✔ Por último, usándolo en un archivo batch, que no es más que un archivo de texto con la extensión cmd, por lo que Windows abrirá y ejecutará las ordenes que contienen dicho archivo en la consola.

Más abajo se ofrece la descarga gratis de varios de estos archivos, solo se necesita descargarlos, descomprimirlos y ejecutarlos.

No obstante a los interesados en el uso de las opciones más avanzadas de NETSTAT, se recomienda aprender a ejecutarlo en la consola en la que se obtienen los mejores resultados.

No es nada difícil como se verá a continuación.

Sintaxis para el uso de NSTAT en la línea de comandos

NETSTAT [opción] [-p protocolo] [intervalo]

| -a | Muestra todas las conexiones y puertos a la escucha. |

| -b | Muestra las aplicaciones y archivos ejecutables involucrados en crear conexiones en los puertos a la escucha. |

| -e | Muestra estadísticas de Ethernet. |

| -n | Muestra los puertos y las direcciones en formato numérico. |

| -o | Permite ver la identidad de cada proceso (PID) involucrado. |

| -r | Muestra la tabla de rutas. |

| -s | Muestra las estadísticas por protocolos. |

| -v | Usado con -b, permite ver secuencias de componentes involucrados en crear una conexión. |

| -p | Muestra las conexiones por protocolos: TCP, UDP, TCPv6, o UDPv6. |

| Intervalo | Intervalo en número de segundos que se monitorea las conexiones. Continua hasta que se ejecuta Control+C. |

Opciones nuevas de NETSTAT en Windows 8

Windows 8 adiciona otros modificadores a NETSTAT para hacer aún más efectivo este comando. Son las siguientes:-T Muestra el estado de la carga de la conexión actual.

-X Muestra conexiones NetworkDirect, escuchas y los extremos compartidos.

-Y Muestra la plantilla de conexión TCP para todas las conexiones.

Información del estado de las conexiones

NETSTAT devuelve una serie de parámetros que indican el estado en que se encuentran las conexiones, son los siguientes:| LISTENING: | El puerto está abierto escuchando en espera de una conexión. |

| ESTABLISHED: | La conexión ha sido establecida. |

| CLOSE_WAIT: | La conexión sigue abierta, pero el otro extremo nos comunica que no se continuará enviando información. |

| TIME_WAIT: | La conexión ha sido cerrada, pero no se elimina de la tabla de conexión por si hay algo pendiente de recibir. |

| LAST_ACK: | La conexión se está cerrando. |

| CLOSED: | La conexión ha sido cerrada completamente. |

Usos prácticos del comando NETSTAT en Windows

NETSTAT puede emplearse para multitud de propósitos en redes, pero la gran mayoría de los usuarios acude a su ayuda, para obtener información principalmente sobre dos aspectos:

1- Conocer los puertos abiertos en el equipo a la escucha.

2- Conocer las aplicaciones que se conectan al exterior.

Conocer los puertos abiertos en el equipo a la escucha

Aunque varios sitios en la red brindan el servicio de detectar e informar sobre los puertos abiertos, con NETSTAT lo podemos conocer fácilmente.Para eso úsalo de la siguiente forma:

NETSTAT -AN|FINDSTR /C:LISTENING

Si no eres amante del uso de la consola, entonces solo pega lo siguiente en el cuadro de Inicio o en Ejecutar y presiona la tecla Enter:Conocer las aplicaciones que se conectan al exterior

Si tienes sospechas de que en tu sistema tienes aplicaciones spyware (programas informáticos que espían información del usuario y la envían a un sitio en la red), puedes usar NETSTAT para detectarlos.Para eso úsalo de la siguiente forma inmediatamente después de conectarte a internet, cualquiera aplicación que establezca conexión con un sitio remoto será detectada y NETSTAT mostrará el PID que le corresponde (identidad del proceso).

NETSTAT -BO 10

Para ejecutarlo desde el cuadro de Inicio o Ejecutar, sería de la siguiente forma:¿Como conocer la aplicación que inicia un proceso?

NETSTAT devolverá la identidad de un proceso, si necesitas saber el nombre de la aplicación, inclusive otros procesos anidados, usa el comando TASKLIST de la siguiente forma.

CMD.EXE /K TASKLIST /SVC /FI "PID eq ID"

Solo sustituye ID por el número que devuelve NETSTAT, por ejemplo:¿Como detener un proceso?

Para detener de manera forzada cualquier proceso, usa el comando TASKKILL de la siguiente forma:También puedes usarlo en un archivo batch para detener uno o varios procesos antes de conectarte a la red, en caso de tareas que causan conflictos a la conexión, por ejemplo:

@echo off TASKKILL /F /IM KMService.exe TASKKILL /F /IM TUProgSt.exe

Uso sencillo de NETSTAT

Carga la infografía completa: Como usar NETSTAT para conocer las conexiones establecidas en tu equipo

Códigos para crear archivos batch con NETSTAT

Si quieres usar y aprovechar todas las funciones que ofrece NETSTAT de una manera sencilla, puedes crear tus propias aplicaciones, usando los siguientes códigos.

Lee más información sobre como crearlos: Qué son los archivos BATCH o BAT, usos prácticos y como crearlos

Ver los puertos que están a la escucha

Archivo batch que muestra los puertos que se encuentran en este momento abiertos y a la escucha en espera de alguna conexión.:: (c) Norfipc 2019 - http://norfipc.com

@echo off

mode con cols=70

start http://norfipc.com

:start

cls

echo Puertos abiertos a la escucha...

echo el programa refresca los datos cada 5 segundos aproximadamente.

echo.

NETSTAT -AN|FINDSTR /C:LISTENING

ping -n 8 127.0.0.1>nul

goto start

Ver las conexiones activas establecidas

Muestra todas las conexiones establecidas, los puertos, los PID (identificadores de procesos) y las direcciones IP de origen de cada conexión.El programa refresca los datos cada 5 segundos aproximadamente.

:: (c) Norfipc 2019 - http://norfipc.com

@echo off

mode con cols=80 lines=30

:start

cls

echo Conexiones establecidas, se muestran los puertos,

echo los PID (identificadores de procesos) y las direcciones IP de origen.

echo el programa refresca los datos cada 5 segundos aproximadamente.

echo.

NETSTAT -ANO -P TCP 04|FINDSTR /C:ESTABLISHED

ping -n 6 127.0.0.1>nul

goto start

Crear un informe de las conexiones activas establecidas

Los mismos datos que muestra el batch anterior, quedan registrados en un archivo de texto que puedes revisar posteriormente. El archivo es creado en la misma carpeta donde se ejecuta el script.:: (c) Norfipc 2019 - http://norfipc.com

@echo off

mode con cols=76 lines=8

ECHO NETSTAT esta recopilando datos de todas las conexiones establecidas.

echo el informe se esta creando en el archivo ConexionesEstablecidas.txt

echo.

echo Comienzo:

time /t

start "NetstatLog" /min cmd /c netstat -ano 5 ^>ConexionesEstablecidas.txt

pause>nul|set /p "=Presiona cualquier tecla para interrumpir el analisis ... "

taskkill /im netstat.exe /f >nu

Mostrar los programas o aplicaciones que establecen contacto con el exterior

Este archivo batch muestra si alguna aplicación o programa en la PC se conecta a algún servidor remoto y establece contacto. Si es así se muestra el nombre de esta aplicación, su PID y la dirección IP a la que accede. El programa refresca los datos cada 5 segundos aproximadamente.:: (c) Norfipc 2019 - http://norfipc.com

:: Estadisticas de NETSTAT, aplicaciones conectadas a sitios remotos.

@echo off

mode con cols=90 lines=30

:start

cls

echo Conexiones establecidas, permite ver si alguna aplicacion,

echo establece contacto con algun sitio remoto.

echo si es asi se muestra el nombre de esta y la direccion IP a la que accede.

echo el programa refresca los datos cada 5 segundos aproximadamente.

echo.

NETSTAT -ANOB -P TCP 04|FINDSTR /C:ESTABLISHED

ping -n 6 127.0.0.1>nul

goto start

Generar un informe de los programas o aplicaciones que establecen contacto con el exterior

Registra los mismos datos que el batch anterior, quedan registrados en un archivo de texto que puedes revisar posteriormente. El archivo es creado en la misma carpeta donde ejecutas el script.:: (c) Norfipc 2019 - http://norfipc.com

@echo off

mode con cols=76 lines=8

cls

ECHO NETSTAT esta recopilando datos de conexiones establecidas

echo por alguna aplicacion con algun host remoto, si existen

echo el informe estar en el archivo: AplicacionesConexionRemota.txt

echo Comienzo

time /t

echo.

NETSTAT -ANOB -P TCP 04|FINDSTR /C:ESTABLISHED>AplicacionesConexionRemota.tx

Ver las conexiones activas establecidas con los datos de los procesos involucrados

Este es el batch mas completo de todos, encadena o crea un pipe de NETSTAT con TASKLIST y así muestra los datos de las conexiones como las anteriores pero agregando la información de los procesos involucrados en estas. Las columnas que aparecen son las siguientes en orden:Fecha, hora, dirección IP y puerto, dirección IP externa, nombre proceso, PID, sesión, uso de CPU y uso de memoria. La aplicación se refresca cada un minuto, puedes cambiar ese valor en la columna 20. Puedes cerrar la pantalla en cualquier momento utilizando las teclas Control+C.

Teniendo la descripción del proceso ya estás en condiciones de detener el que te parezca sospechoso o indeseable, lo que puedes hacer con la utilidad que aparece más abajo.

@echo off

:: Lists all TCP connections but "LISTENING" for specified protocol arg1 TCP, TCPv6

set local

:: set screen cols and lines

mode con: cols=126 lines=600

:top

:: break here on CTRL-C

break

:: pipe appropriate netstat output to tasklist

for /f "tokens=1-5" %%a in ('@netstat -ano -p TCP ^| findstr /V activas ^| findstr /V Proto') do set LH=%%b& set EP=%%c& set Estado=%%d& set PID=%%e& call :loop

:: sleep 1 second and repeat

choice /T 60 /D N > NUL

echo --

goto top

:loop

:: set the timestamp for the log

set realdate=%date:/=.%

set realdate=%realdate:* =%

set realtime=%time::=.%

set realtime=%realtime:* =%

set timestamp="%realdate%","%realtime%"

::log Endpoint and network process PID

:: for /f %%i in ('@tasklist /FO CSV /V /FI "PID eq %PID%" /NH') do set PID1=%%i

for /f "tokens=1-7" %%a in ('@tasklist /FO CSV /FI "PID eq %PID%" /NH') do set PIDOUT=%%a%%b %%c%%d%%e%%f

@echo %timestamp%,"%STATE%","%LH%","%EP%", %PIDOUT%

@echo " " >NUL

:EOF

endlocal

Killer (Matador) de procesos

Archivo batch para detener o matar los procesos seleccionados por su PID.Permite detener o matar los procesos, solo tienes que escribir su PID o número de identificacion de proceso.

:: (c) Norfipc 2019 - http://norfipc.com

:: Util para matar procesos por su PID

@echo off

mode con cols=70 lines=12

SET/P ID=Escribe el PID del proceso a detener y oprime ENTER

TASKKILL /F /PID %ID%

pause

Códigos para ejecutar el comando NETSTAT en el equipo

Códigos para copiar y pegar que permiten iniciar NETSTAT con las opciones más utilizadas de la herramienta.

¿Cómo usar los códigos?

Puedes utilizarlos de varias maneras.

• Cópialos y pégalos directamente en el cuadro de Inicio o en la herramienta Ejecutar (Windows + R) y presiona la tecla Enter.

• Cópialos y pégalos directamente en la consola de CMD, para eso es necesario tener habilitada la "Modalidad de edición rápida", cópialos y pégalos solo dando clic con el botón derecho del ratón y presiona la tecla Enter

• Crea un archivo batch, para eso copia los códigos y pégalos en el Bloc de notas u otro editor de texto y guarda el archivo con la extensión.cmd.

• Cópialos y pégalos directamente en la consola de CMD, para eso es necesario tener habilitada la "Modalidad de edición rápida", cópialos y pégalos solo dando clic con el botón derecho del ratón y presiona la tecla Enter

• Crea un archivo batch, para eso copia los códigos y pégalos en el Bloc de notas u otro editor de texto y guarda el archivo con la extensión.cmd.

Mostrar todas las conexiones: NETSTAT -AO 04

Ver estadísticas de conexiones por protocolos: NETSTAT -AOS 04

Ver los puertos y direcciones de origen en formato numérico: NETSTAT -AON 04

Ver conexiones solo del protocolo TCPv4: NETSTAT -AON -P TCP 04

Ver los puertos abiertos a la escucha: NETSTAT -AN 04|FINDSTR /C:LISTENING

Ver los puertos y conexiones establecidas: NETSTAT -ANO -P TCP 04|FINDSTR /C:ESTABLISHED

Crear informe de las conexiones establecidas:

NETSTAT -ANO -P TCP 04|FINDSTR /C:ESTABLISHED>Conex.txt

Aplicaciones involucradas en conexiones con el exterior:

NETSTAT -ANOB -P TCP 04|FINDSTR /C:ESTABLISHED

Informe de las Aplicaciones involucradas en conexiones con el exterior:

NETSTAT -ANOB -P TCP 04|FINDSTR /C:ESTABLISHED>Aplic.txt

Ver estadísticas de conexiones por protocolos: NETSTAT -AOS 04

Ver los puertos y direcciones de origen en formato numérico: NETSTAT -AON 04

Ver conexiones solo del protocolo TCPv4: NETSTAT -AON -P TCP 04

Ver los puertos abiertos a la escucha: NETSTAT -AN 04|FINDSTR /C:LISTENING

Ver los puertos y conexiones establecidas: NETSTAT -ANO -P TCP 04|FINDSTR /C:ESTABLISHED

Crear informe de las conexiones establecidas:

NETSTAT -ANO -P TCP 04|FINDSTR /C:ESTABLISHED>Conex.txt

Aplicaciones involucradas en conexiones con el exterior:

NETSTAT -ANOB -P TCP 04|FINDSTR /C:ESTABLISHED

Informe de las Aplicaciones involucradas en conexiones con el exterior:

NETSTAT -ANOB -P TCP 04|FINDSTR /C:ESTABLISHED>Aplic.txt

El uso de NETSTAT se puede complementar con una aplicación gratis llamada CurrentPorts, que permite monitorear el estado de los puertos del equipo y nos ofrece información amplia sobre las conexiones con el exterior.

Lee más sobre esta herramienta y descárgala gratis en el siguiente artículo: Utilizar CurrentPorts para obtener toda la información sobre los puertos del equipo

Lee más sobre esta herramienta y descárgala gratis en el siguiente artículo: Utilizar CurrentPorts para obtener toda la información sobre los puertos del equipo

Paginas relacionadas

✓ Aplicación HTA para ver administrar la conexión de internet con NETSTAT

✓ Desactivar en Windows 10 la Telemetría y el seguimiento de Microsoft

✓ Detectar intrusiones de red en la PC. Como neutralizarlas

✓ Conocer los puertos abiertos en la computadora, como cerrarlos

✓ Códigos para crear aplicaciones, archivos batch y scripts para redes

✓ Solucionar problemas de conexión a internet usando la línea de comandos

✓ Lista de comandos disponibles en la consola de comandos de Windows

✓ Desactivar en Windows 10 la Telemetría y el seguimiento de Microsoft

✓ Detectar intrusiones de red en la PC. Como neutralizarlas

✓ Conocer los puertos abiertos en la computadora, como cerrarlos

✓ Códigos para crear aplicaciones, archivos batch y scripts para redes

✓ Solucionar problemas de conexión a internet usando la línea de comandos

✓ Lista de comandos disponibles en la consola de comandos de Windows